APEX 游戏压枪宏逆向

前言

从某位同学手里拿到了这个压枪的辅助,问我能不能也写一个,作为游戏安全基本没什么了解的摆烂二进制手来说确实有点难度。但是出于好奇的心理,采用逆向的方式进行了点简单的分析,观察程序的相关执行逻辑。

开工

此次拿到的程序主要包含以下文件:

我们可以看到其包含一个文件夹、一个jar包、一个图标以及Opencv的动态链接库和相关的鼠标宏lua脚本

点开文件夹可以发现有许多图片,可以猜测到对应的是通过Opencv提供的图片识别对电脑屏幕进行截屏,之后判断所持枪械,来进行不同程度的进行压枪处理

jar

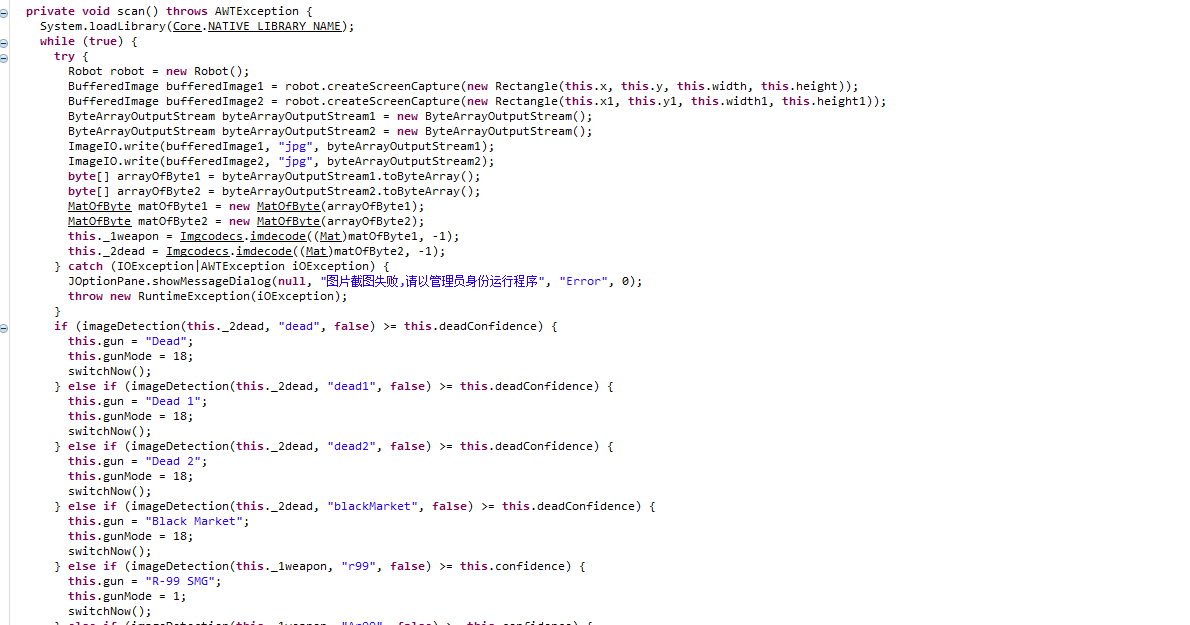

先简单的观察一下jar包,将其拖入反编译器中,可以十分清晰的看到其代码,没有带有混淆

简单的观察一下可以发现其创建了一个函数类用来将屏幕数据进行绘制

同时下面便是对应的图片匹配,来判断不同的枪械

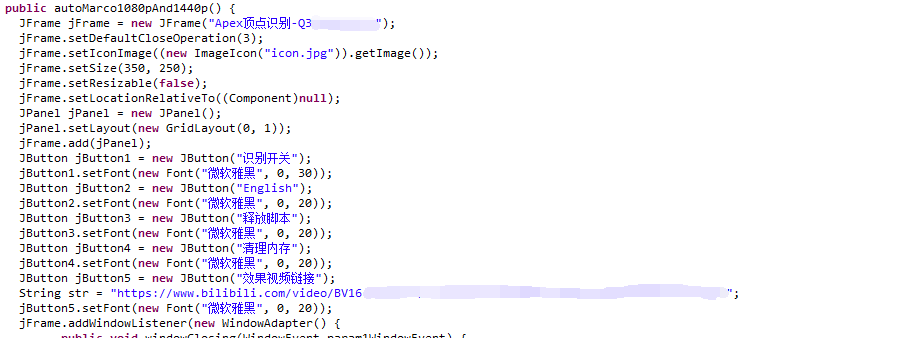

与此同时作者也”贴心“的留下了自己的联系方式,以及相关视频展示

简单溯源

对于上述信息我们看看能不能溯源,比较遗憾的是访问对应视频链接的时候对应的视频已经被作者撤销了

查询对应QQ可以发现是个等级低的小号,基本上查相关信息没头绪了,但是幸运的是其还留下了一个淘宝店

访问一下留下的淘宝店链接

看了一下淘宝店铺,发现是等级低的新店

基本上到这看上去就没什么信息了,关注点还是回到原来的程序中去吧…

lua

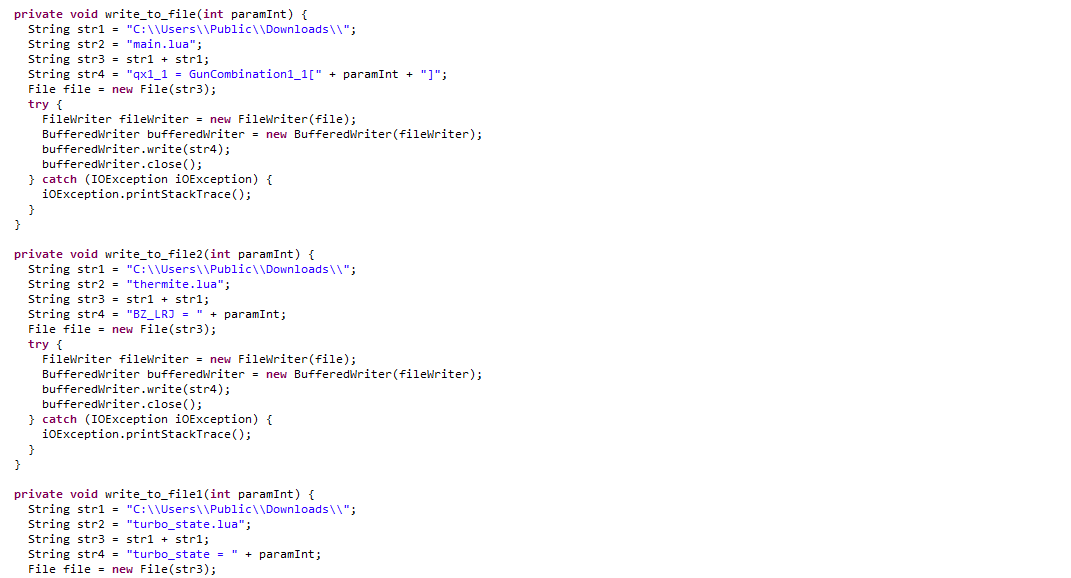

在jar包中我们可以看到其还释放了lua文件,与此同时原来程序也自带有一个lua,可以猜测到压枪的核心便是这些lua文件了

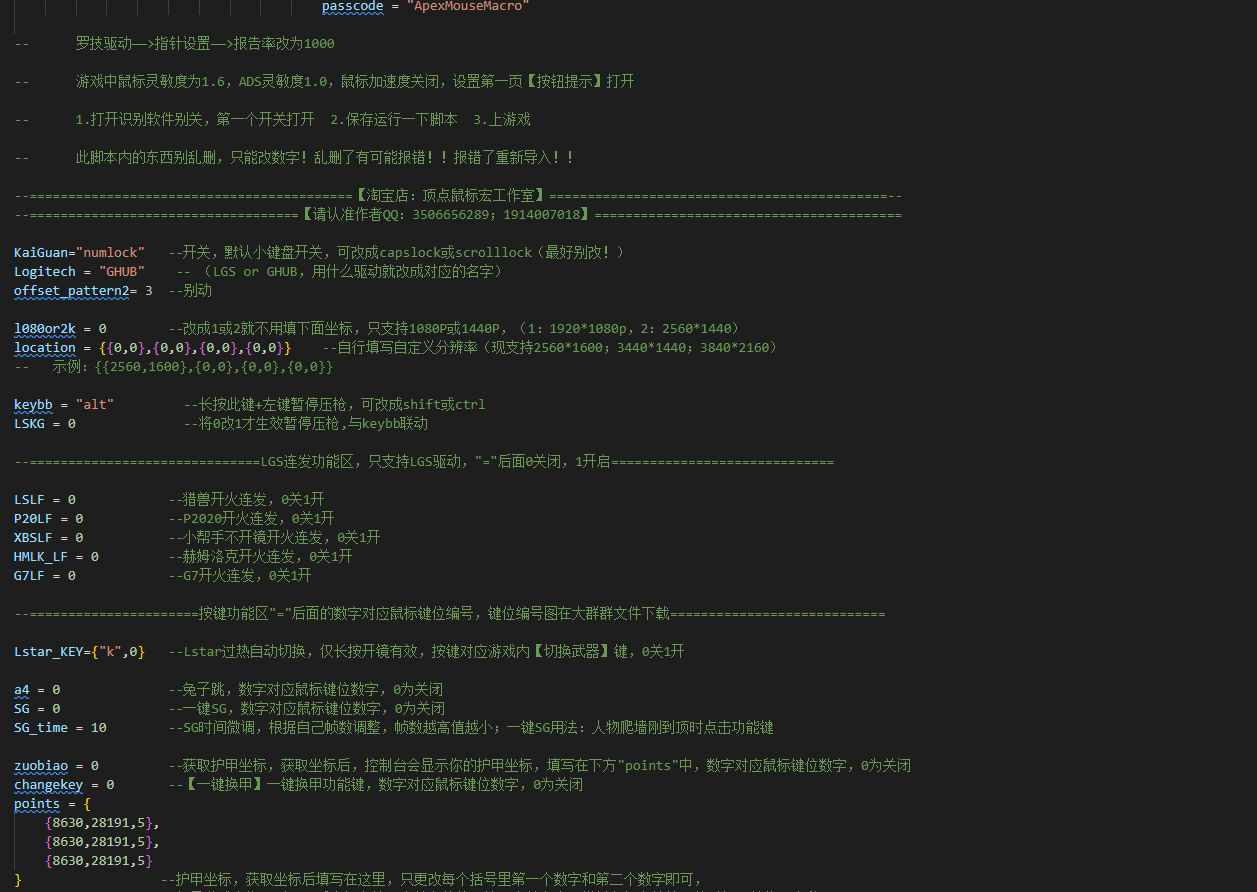

我们首先拿外置的Script.lua与导入驱动Script.lua进行分析,先观察导入驱动这项

可以看到其导入了一些变量,后面使用dofile来执行对应Script.lua文件

1 | |

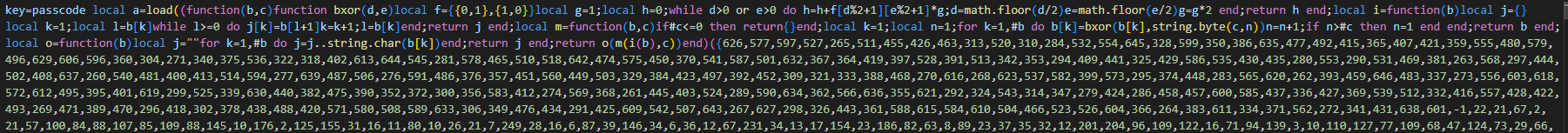

观察对应的Script.lua文件,我们大致可以判断其进行了混淆,通过一串加密将对应代码进行解密出来后通过load来进行执行

我们简单的格式化一下代码,大致可以得到以下内容

1 | |

可以看到的是代码就本质逻辑上就是一个异或处理,因为对应load是需要加载代码的,所以我们我们简单的修改一下,把load替换为print便可以拿到对应数据

1 | |

对后面的内容进行解密时发现代码需要用到一个key值,有以下关系

1 | |

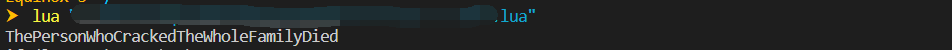

我们将key进行测试输出,可以得到一串“问候语”

属于是无能狂怒 :)

之后以同样的方式对后续代码进行解密,我们可以拿到相关数据如下:

1 | |

后续几个释放的lua文件就只有一行,整理集合如下:

1 | |

结合之前已有的代码,猜测Script.lua这些解密出来的数据应该是对应调整弹道的参数

一些问题

查询了一下罗技相关鼠标上lua宏相关的API接口,发现上述代码中没有调用相关的API同时对应的函数都没有,网上关于其驱动编程的文档似乎都不是很全,找了一个Github上的相关项目,里面的接口也没有被使用,确实有点奇怪这个是怎么实现的,可能是相关特性?

kiccer/logitech-macro-frame: 罗技宏框架 - 提炼自 kiccer/Soldier76 项目 (github.com)

总结

大致来说所给的就是使用opencv提供的AI识别来辨别枪支种类,进而通过写入不同的参数到lua文件中去,之后使用鼠标宏来完成相关的工作,有些奇怪的是对应宏的调用逻辑是什么不是很清楚,但是可以猜测其数据应该是逆向拿到的Script.lua中的。