2023 HWS WP

RE

Android

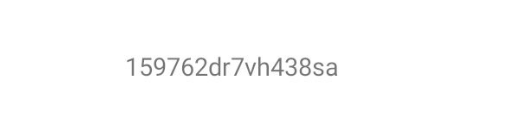

程序存在有对应加固,我们不用太理会,安装到手机上,可以拿到两串字符串

大致浏览一下其应用层的东西发现基本上是创建线程,然后加密了一下字符串,同时调用了so中代码简单翻翻可以发现有sm4字样,我们合理猜测题目使用了sm4加密,则大致可以了解到我们拿到的两个字符串一个是iv一个是密钥

直接丢进去在线解密即可

Animal

程序可以直接使用爆破脚本对其进行求解,如果直接逆向分析复杂度较高,里面有大量的jz jnz构成的花指令,不如直接使用subprocess进行爆破处理

此处采用某师傅通用爆破脚本改改进行爆破

1 | |

之后可以爆破得到输入应该为:

1 | |

之后直接MD5一下即可

E

拿到对应的程序后可以明显的发现是易语言程序,对于易语言来说程序通常带有VMP进行保护,幸运的是这个并没有,不然就回收站见了

我们可以装一个识别函数的插件,链接如下:

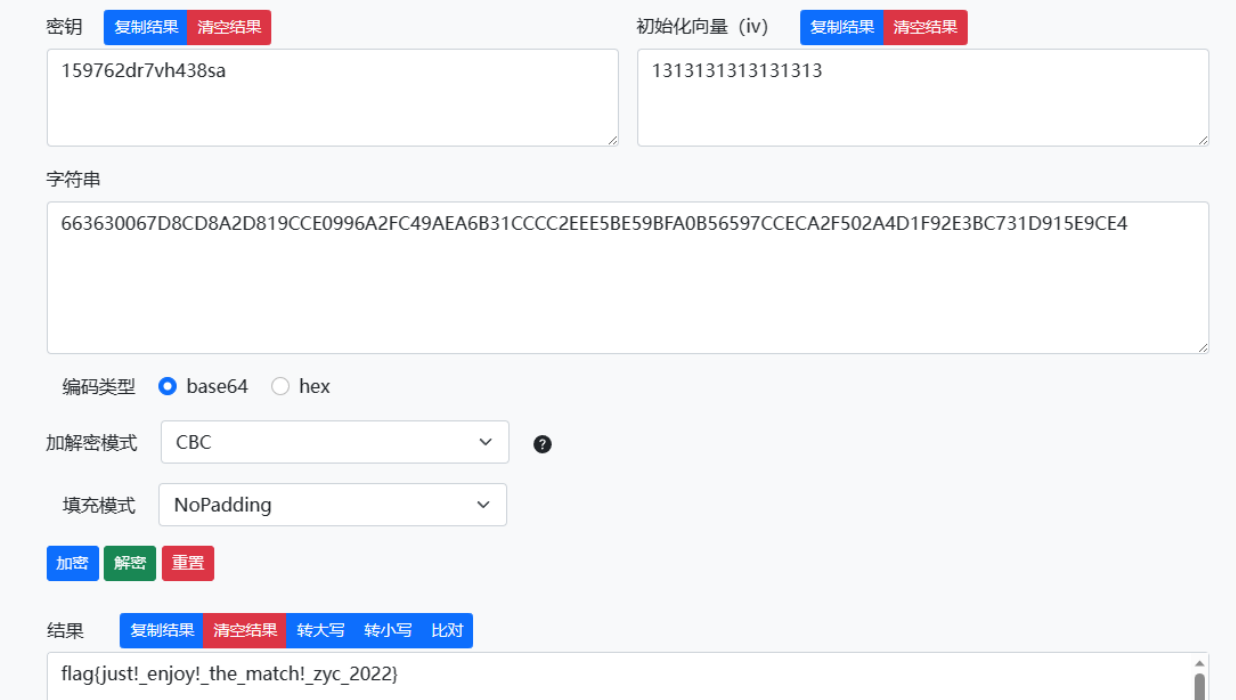

在使用插件之前我们需要对7.5版本的IDA进行简单的魔改,使其支持中文函数名

首先找到ida.cfg里面的NameChars,将Block_CJK_Unified_Ideographs前的注释进行删除

修改完成后我们可以进行中文命名函数了,但是因为IDA的一些设置会将中文替换为下划线,对此我们需要简单的对其进行一下patch,通过查询资料我们可以知道hexray在生成伪代码的时候会调用一个calc_c_cpp_name函数,该函数会试图针对C/C++的函数名称进行优化

我们找到IDA根目录下的ida.dll、ida64.dll,用IDA打败IDA的魔法 XD

加载完成后我们直接查找calc_c_cpp_name函数,我们将对应替换为下划线的部分进行patch,直接nop处理

之后保存即可

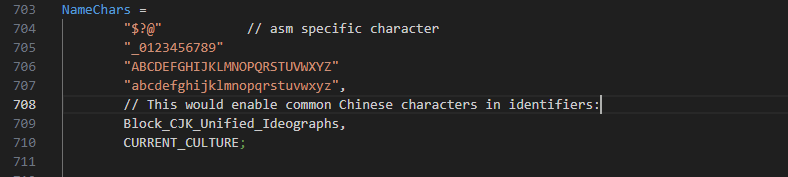

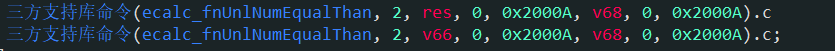

此时我们的IDA可以使用中文函数名了,再使用上述插件可以快速的恢复系统核心库的函数,但是我们任然可以看到一些三方支持库命令没有被成功识别出来,此时我们可以装一个易语言,将里面的静态库转换为IDA可以识别的sig符号文件

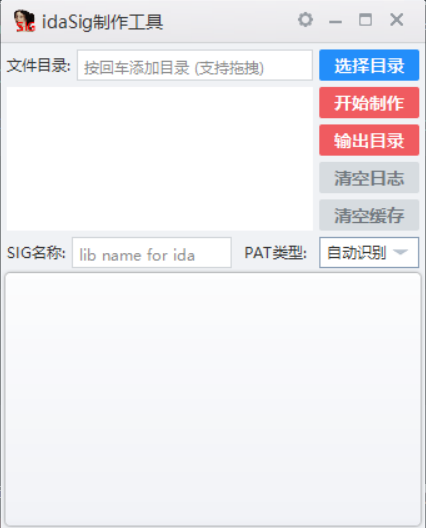

我们使用idaSigMaker来进行制作

我们导入eCalc_static.lib将其制作为sig文件之后导入到IDA中可以看到我们大部分函数已经被识别出来了

之后根据符号信息我们可以很清楚的理清楚对应的程序逻辑

1 | |

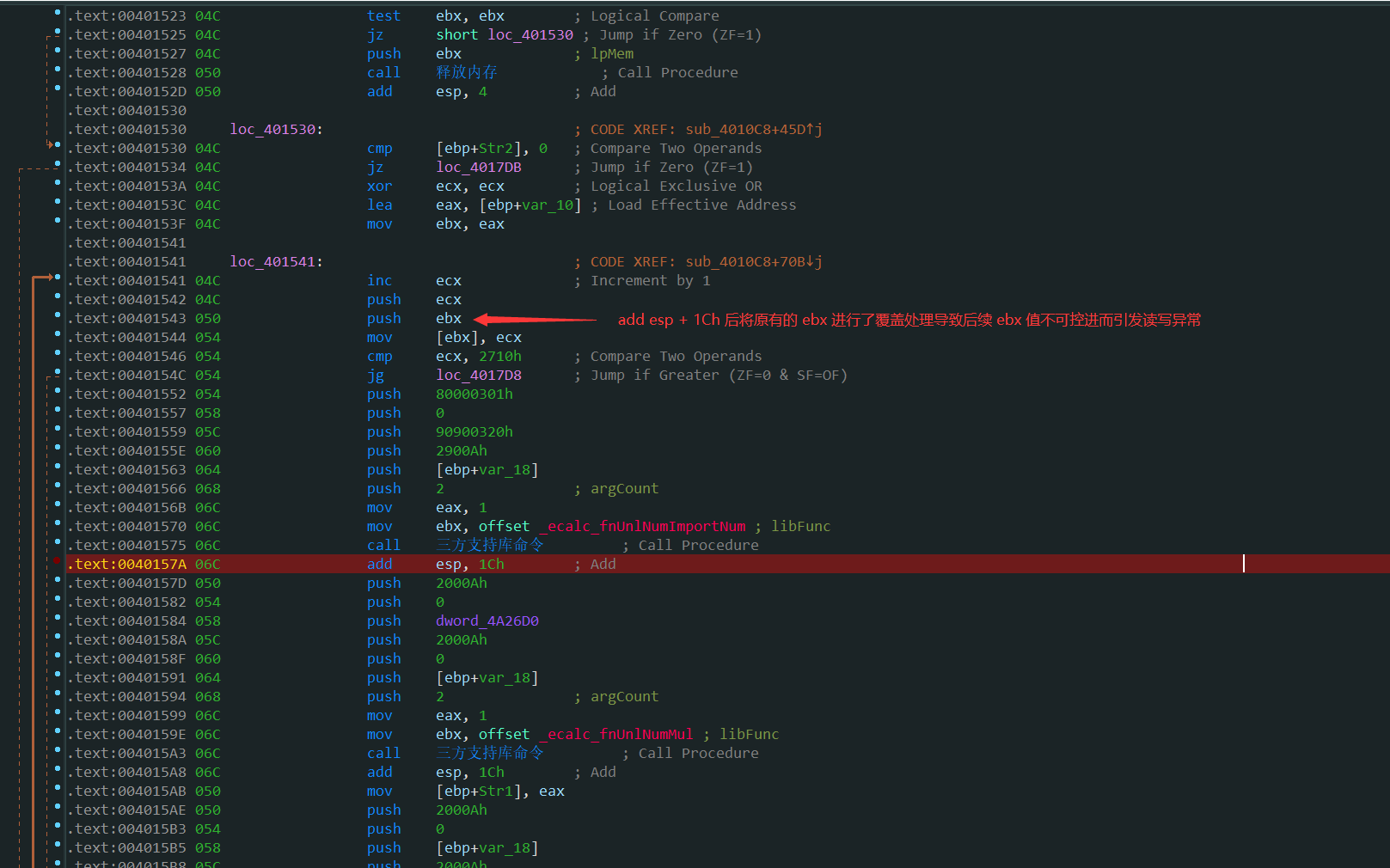

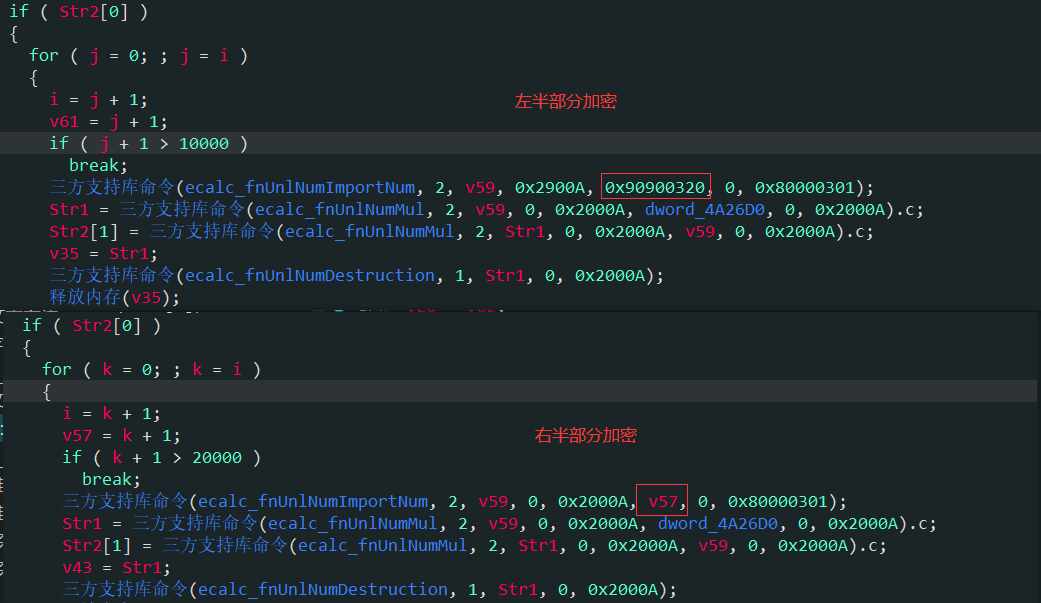

整理可以得到其要求我们输入数据后会分为左右两个部分进行处理

1 | |

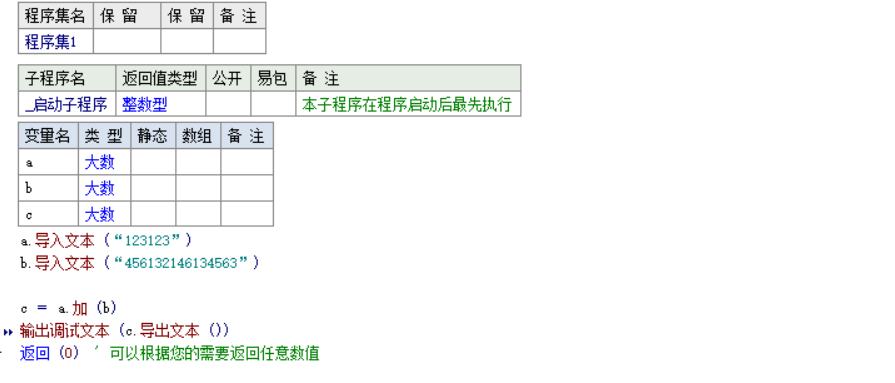

之后进行一个易语言中的大数运算,我们可以写一个易语言计算的例子进行分析对应的数据信息

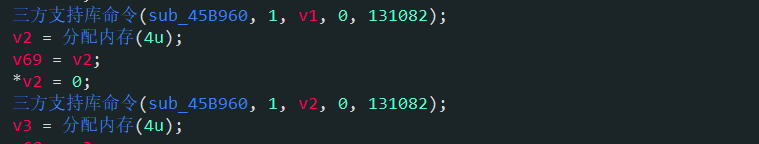

使用静态编译我们拖入IDA,通过调试来进行观察v3数据的存储方式

此处不知道为什么

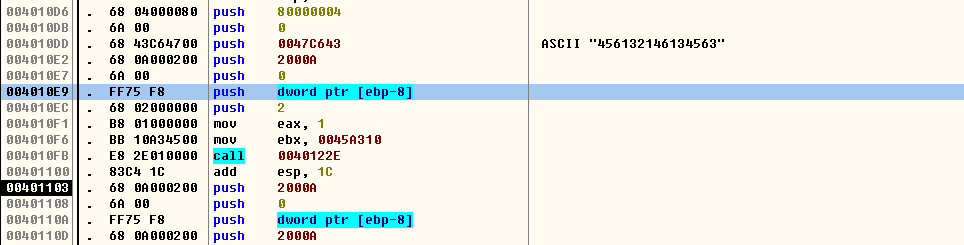

IDA莫名的调试不上,于是采用OD进行调试

我们访问[ebp-8]位置处数据可以看到一个偏移地址

我们访问对应的地址信息,跳转到0x01471030地址处信息,我们可以在0x18处同样发现一个偏移信息

我们继续访问对应地址偏移0x014710F0,我们可以拿到一个数0x08B5D623以及一个偏移0x01471068

我们访问对应偏移0x01471068,又可以拿到一个数据0x0006F5C4

我们现在拿到了两个数据0x08B5D623、0x0006F5C4,我们将其分别记为D1、D2,我们简单测试一下对应的计算关系可以得到如下公式

$$

Num =D1 + D2 * 10^9

$$

D1 为低位、D2 为高位

之后我们可以明确的得到大数部分对应的计算过程为

1 | |

整理一下可以得到如下计算式

1 | |

v69为对应的循环变量,我们如果需要得到v70则将其进行累加回去即可

不过相应的题目存在一定的问题,在地址0x40157A处的汇编add esp, 1Ch在清理栈的时候多清理了四字节,会导致原先左半部分的check位丢失

因为多处理了栈上的四个字节进而导致了原来的[ebp+left_check]值被丢弃,而运行至0x4017D1g后,不能够pop正确的[ebp+left_check]值,而导致给EBX值为循环计数的值,而引发读写异常。

同时我们可以看到其push了一个0x90900320,类推可以知道其与右侧加密流程是相同的大数运算,但是没有出现应该有的计数器

不过大致还是可以通过右侧的计算进行调试来进行类推处理

逆向三分靠逆,七分靠猜

之后我们按照其逻辑便可以理清楚其流程为对我们的输入进行移位异或操作后得到的一串字符串,判断字符串是否由数字进行组成,随后进行大数运算,最后进行判断是否与目标值相等

我们解密脚本则有:

1 | |

PWN

FMT

由题目可以猜测是格式化字符串漏洞,简单分析文件,可以发现存在格式化字符串漏洞,但是保护全开,即不能改got表,考虑修改返回地址

1 | |

先泄露libc地址,然后再ret覆盖为onegadget即可

1 | |

MISC

USB

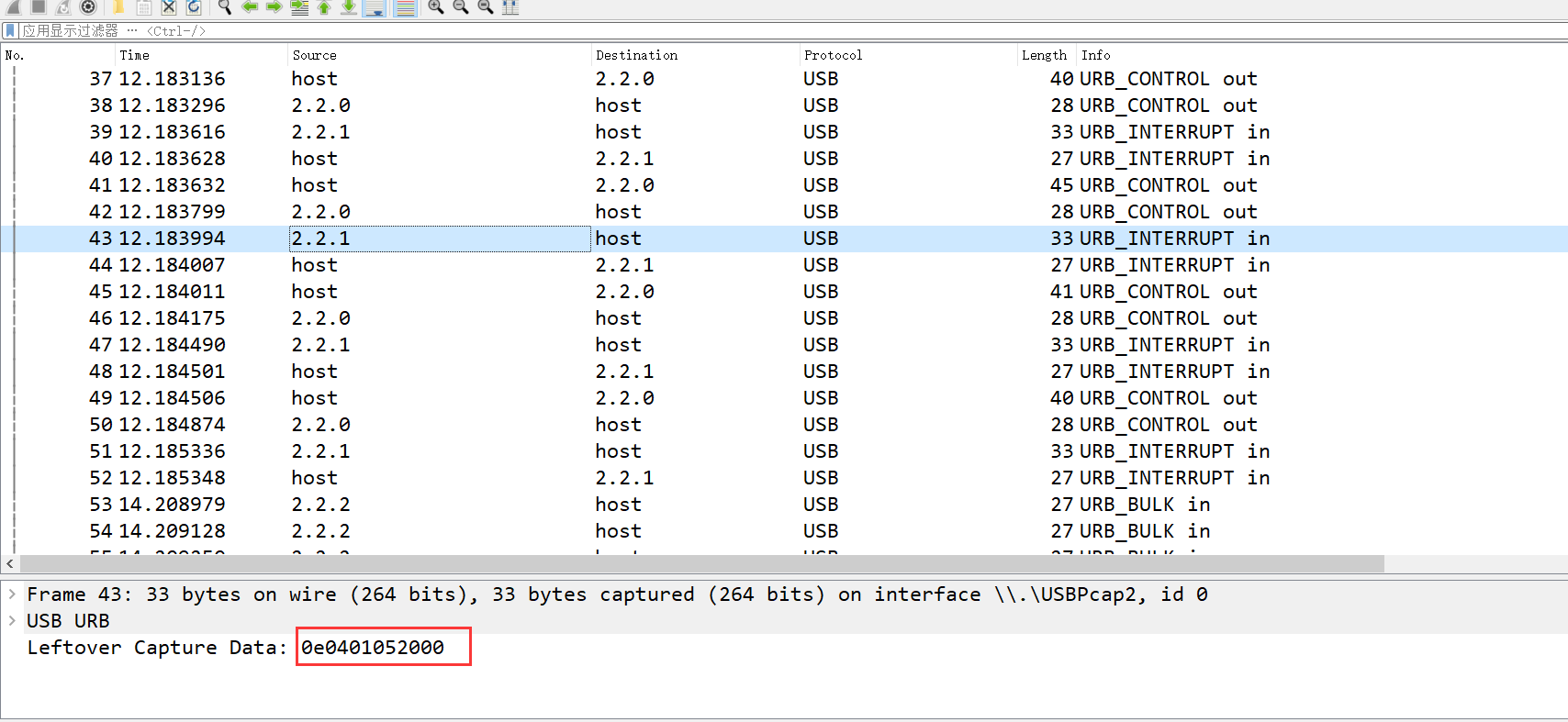

USB流量无非就是那几种东西,键盘、鼠标通常为考察点,我们将对应的流量包打开可以看到相应的数据信息是 8 字节合理猜测是键盘流量信息

我们简单观察一下发现应该是提取2.3.1的数据,我们单独将其进行过滤,用tshark进行提取

1 | |

之后我们便可以得到相应的数据信息,直接运行对应脚本即可,来源:

1 | |

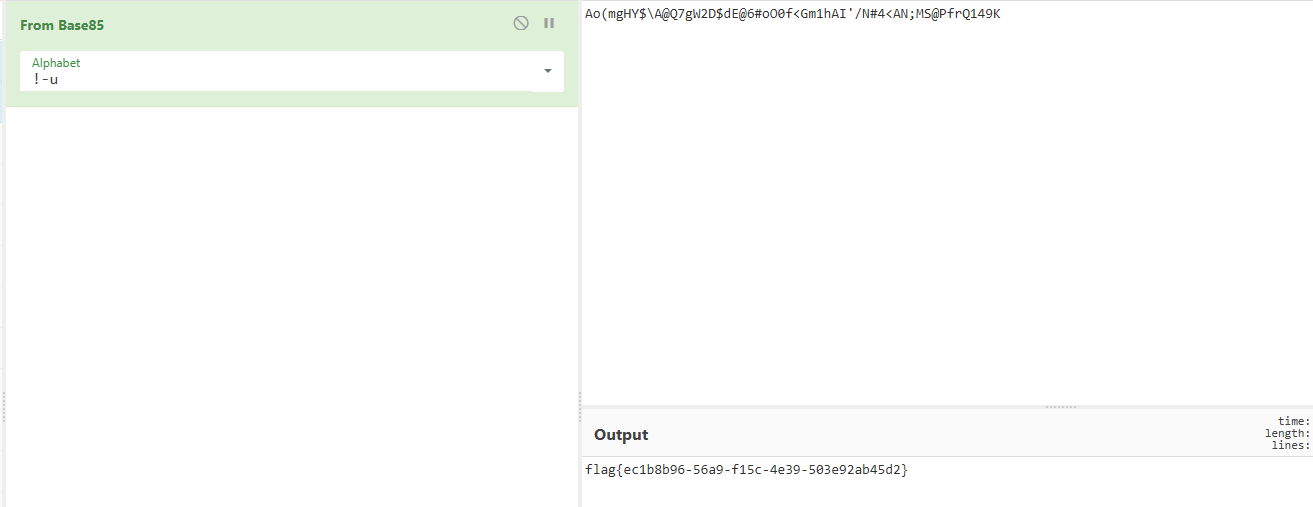

之后可以得到一串奇怪的字符串,将其Base 85解密后可以得到对应的flag

Crypto

RSA

D3CTF 2022 同款题型,直接套上 WP 用segemath梭

1 | |

拿到p、q、d后直接正常RSA求解即可

1 | |