2022 蓝帽杯电子取证部分WP

前言

整个比赛下来十分坐牢,就只有取证能稍微动一下下,真 —— 取证大赛,比赛结束了,也就只有取证是有解,其他的题目一个没动…

以下仅有的也是取证的 wp 题解…

电子取证

手机取证_1

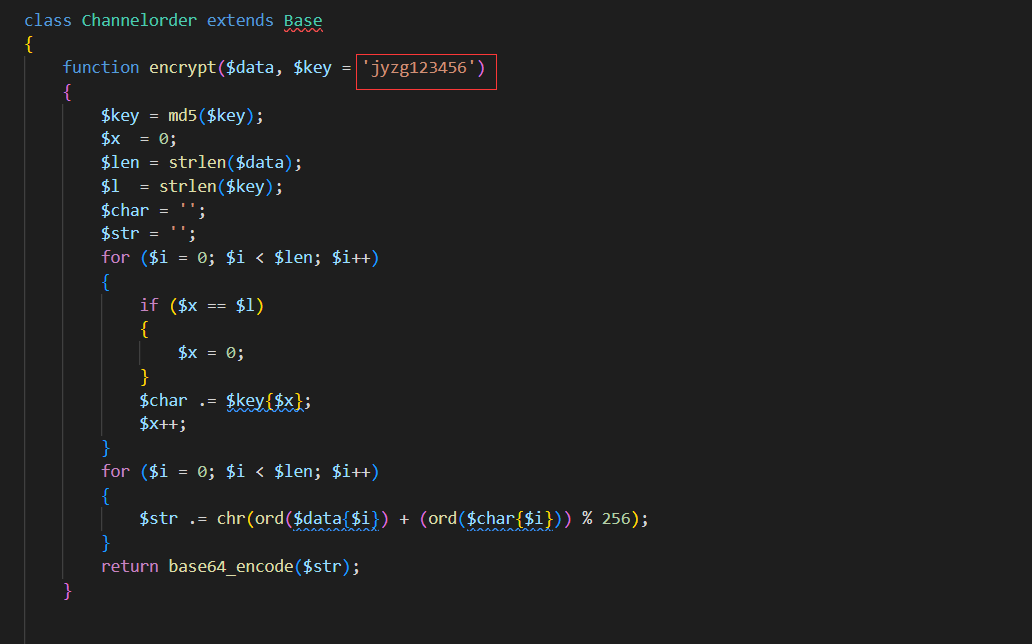

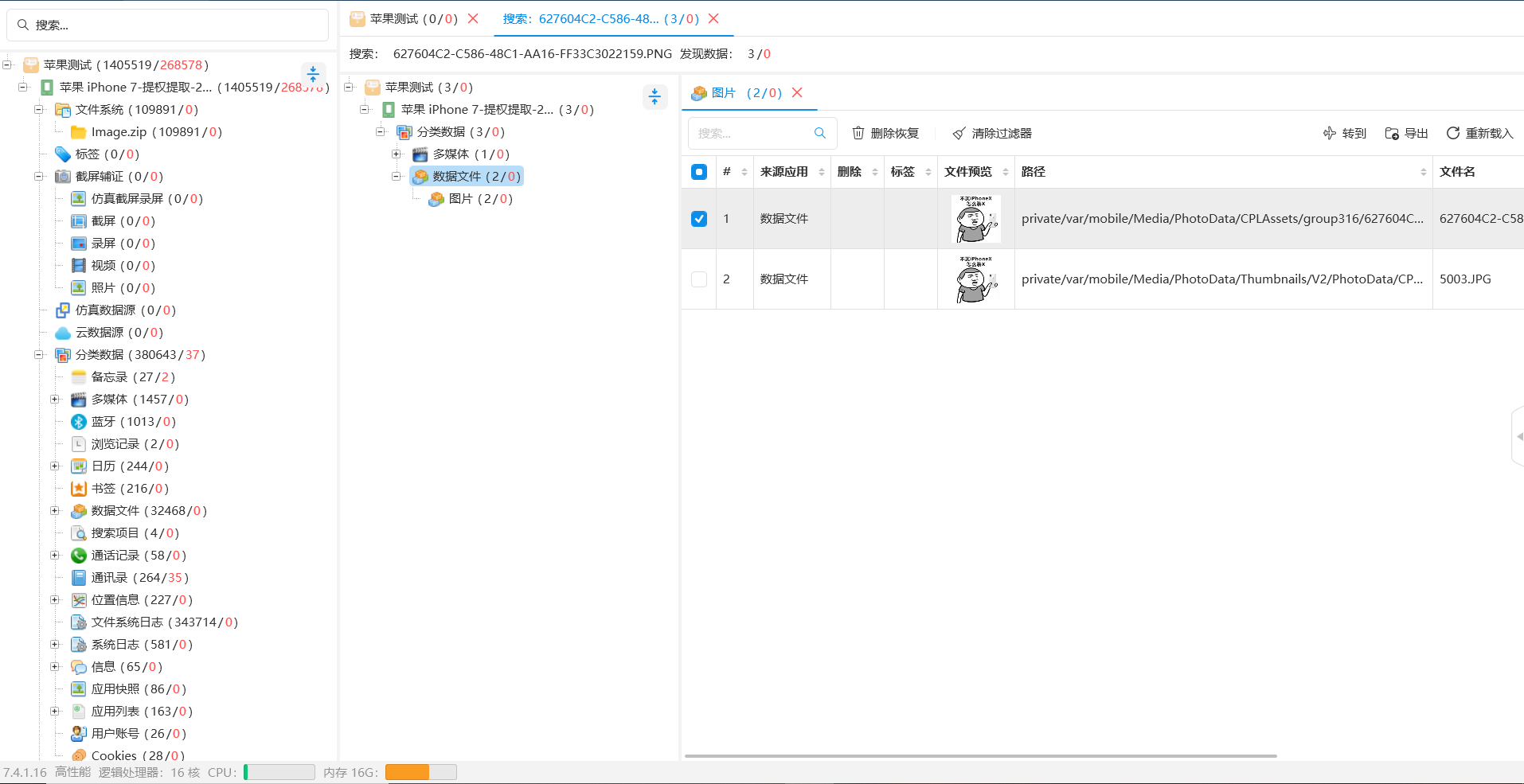

Q:现对一个苹果手机进行取证,请您对以下问题进行分析解答。627604C2-C586-48C1-AA16-FF33C3022159.PNG图片的分辨率是?

A:

直接在目录下找到这个图片查看对应分辨率即可

只后在对应目录下找到图片即可:

手机取证_2

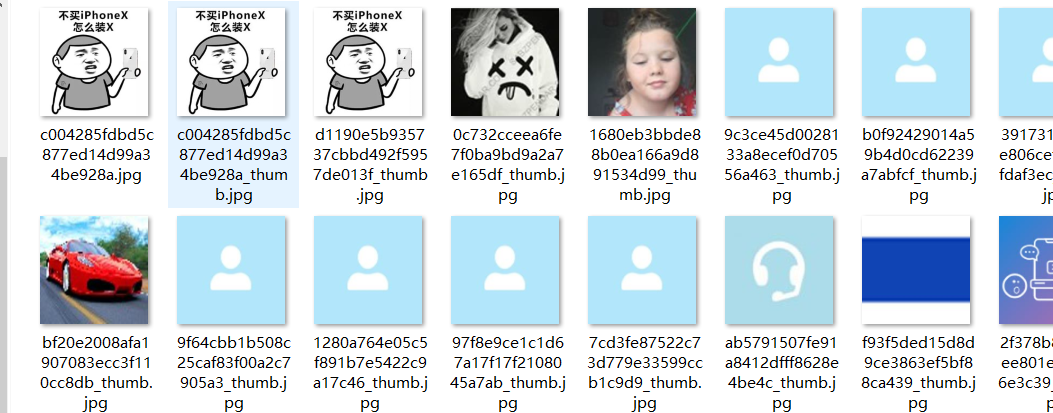

Q:姜总的快递单号是多少?

A:

打开手机取证附件中自带的阅读器

在社交通讯——国际处进行查找对应信息

计算机取证_1

Q:现对一个windows计算机进行取证,请您对以下问题进行分析解答。从内存镜像中获得taqi7的开机密码是多少?

A:

使用volatility执行以下语句进行查看内存信息:

1 | |

得到信息如下:

Volatility Foundation Volatility Framework 2.6

INFO : volatility.debug : Determining profile based on KDBG search…

Suggested Profile(s) : Win7SP1x64, Win7SP0x64, Win2008R2SP0x64, Win2008R2SP1x64_23418, Win2008R2SP1x64, Win7SP1x64_23418

AS Layer1 : WindowsAMD64PagedMemory (Kernel AS)

AS Layer2 : FileAddressSpace (F:\MISC题目\2022蓝帽\1.dmp)

PAE type : No PAE

DTB : 0x187000L

KDBG : 0xf80003ffa0a0L

Number of Processors : 1

Image Type (Service Pack) : 1

KPCR for CPU 0 : 0xfffff80003ffbd00L

KUSER_SHARED_DATA : 0xfffff78000000000L

Image date and time : 2022-04-28 05:54:55 UTC+0000

Image local date and time : 2022-04-28 13:54:55 +0800

随后执行以下语句获取到对应hash加密后的登录密码:

1 | |

得到信息如下:

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

taqi7:1000:aad3b435b51404eeaad3b435b51404ee:7f21caca5685f10d9e849cc84c340528:::

naizheng:1002:aad3b435b51404eeaad3b435b51404ee:d123b09e13b1a82277c3e3f0ca722060:::

qinai:1003:aad3b435b51404eeaad3b435b51404ee:1c333843181864a58156f3e9498fe905:::

则我们将7f21caca5685f10d9e849cc84c340528进行hash解密即可,可以使用网站:https://www.cmd5.com/

即可得到密码:anxinqi

计算机取证_2

Q:制作该内存镜像的进程Pid号是多少?

A:

执行以下语句,获取进程列表,找到制作镜像的程序对应PID即可

1 | |

程序分析_1

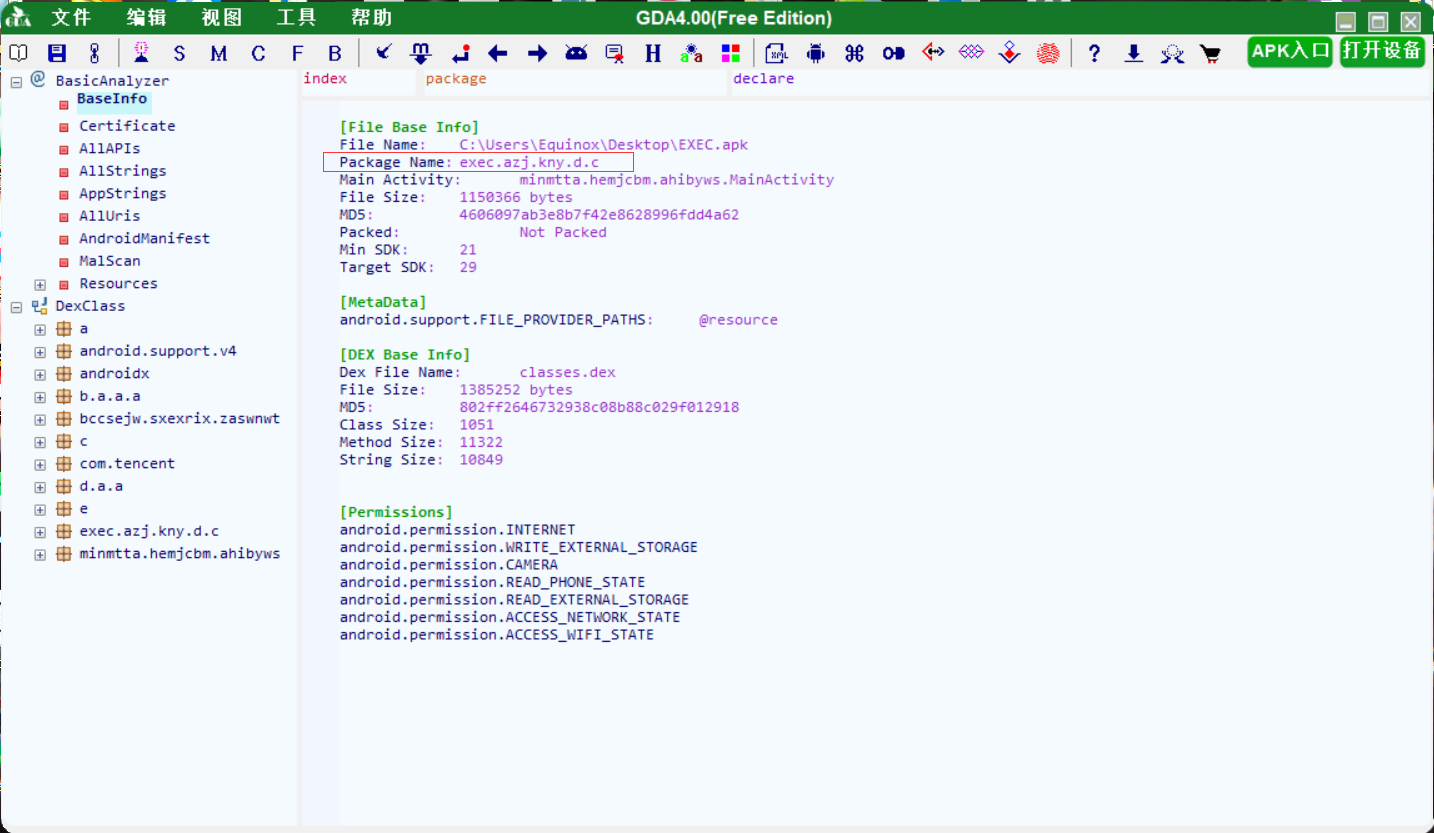

Q:现已获取某个APP程序,请您对以下问题进行分析解答。本程序包名是?

A:

直接加载到GDA中,查看对应的包名即可:

程序分析_2

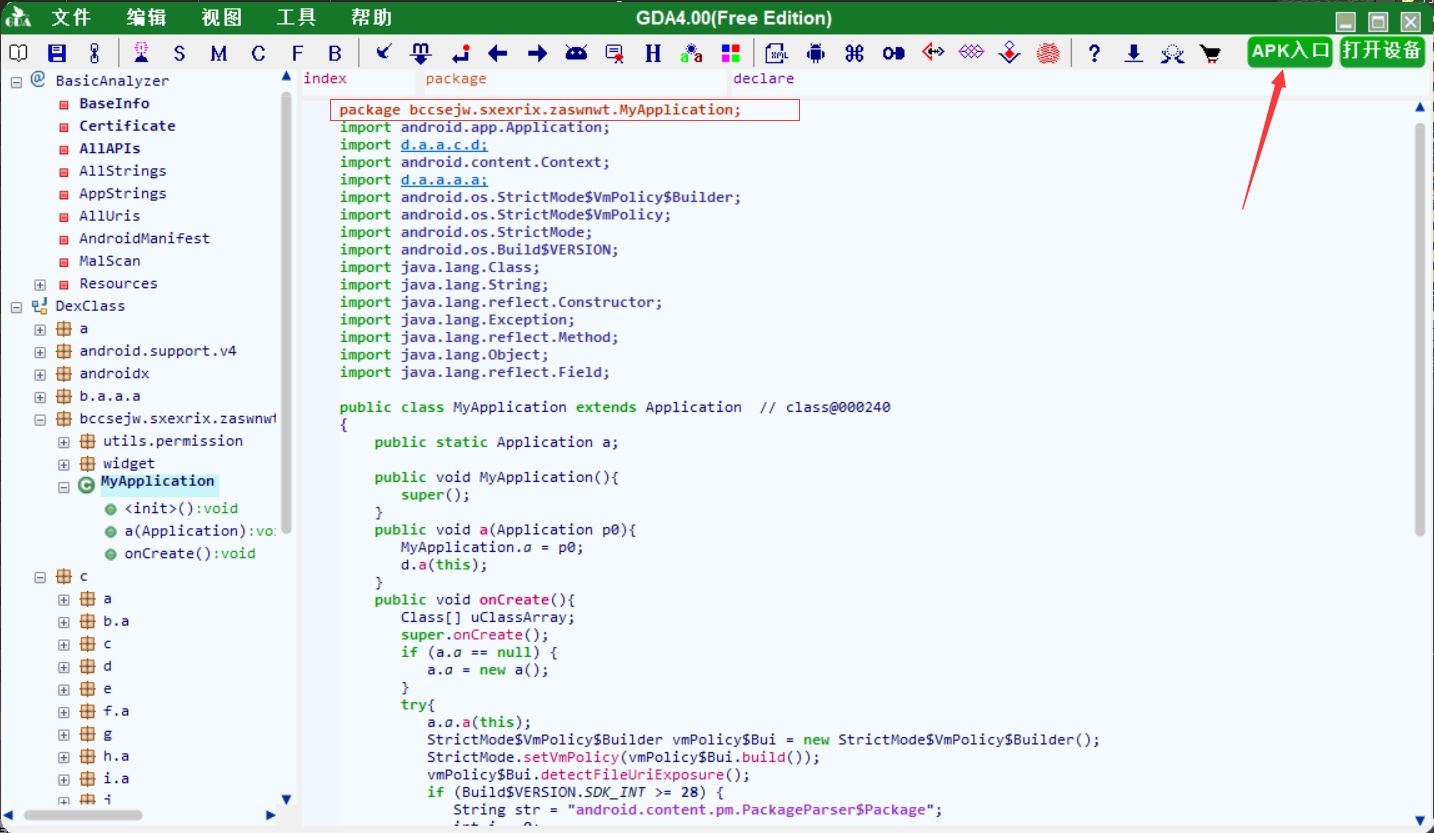

Q:本程序的入口是?

A:

点击APK入口,程序便会帮我们自动跳转到入口点,输入对应包路径即可

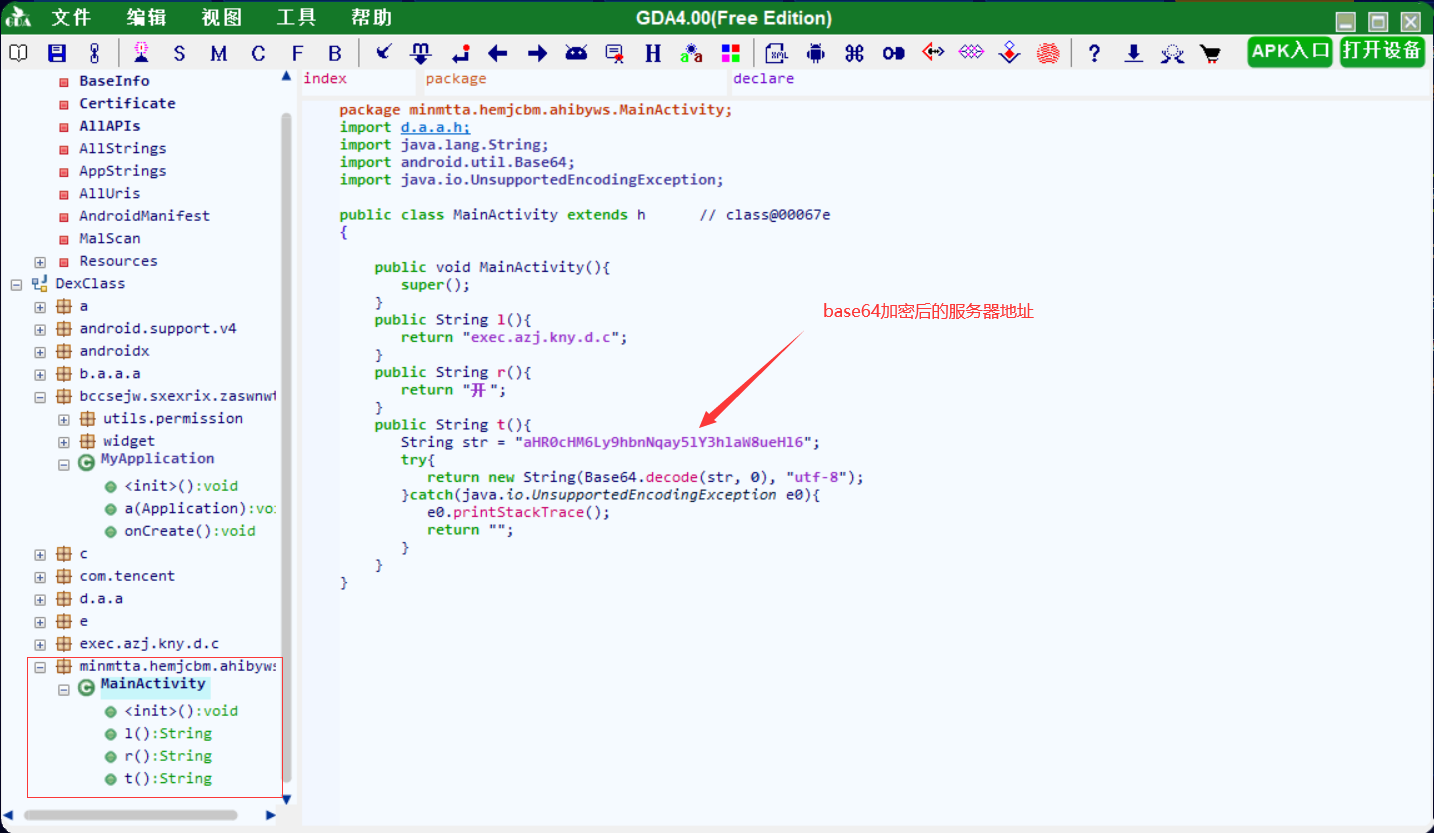

程序分析_3

Q:本程序的服务器地址的密文是?

A:

找到对应包路径下的主函数,直接就可以看到

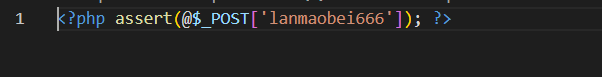

网站取证_1

Q:据了解,某网上商城系一团伙日常资金往来用,从2022年4月1日起使用虚拟币GG币进行交易,现已获得该网站的源代码以及部分数据库备份文件,请您对以下问题进行分析解答。请从网站源码中找出木马文件,并提交木马连接的密码

A:

拿到对应网站源码后直接拿火绒进行扫描,便可以发现后门脚本:

打开该php文件,便可以发现对应的密码

网站取证_2

Q:请提交数据库连接的明文密码

A:

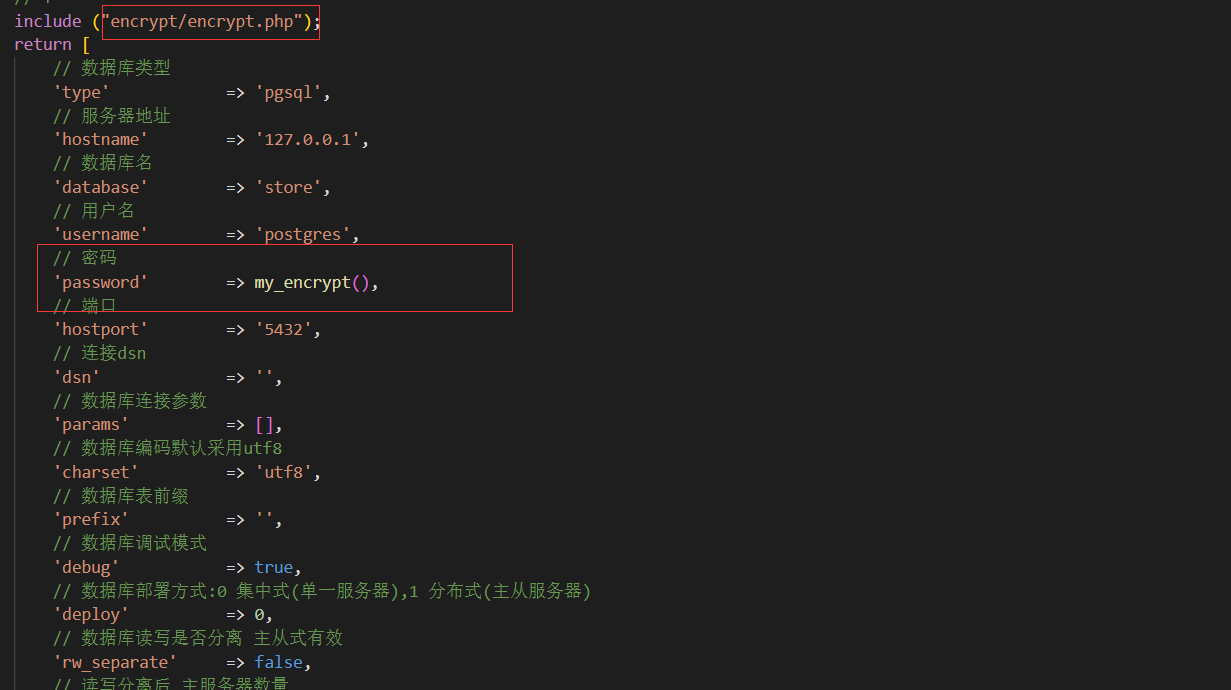

在网站源码目录下找到database.php

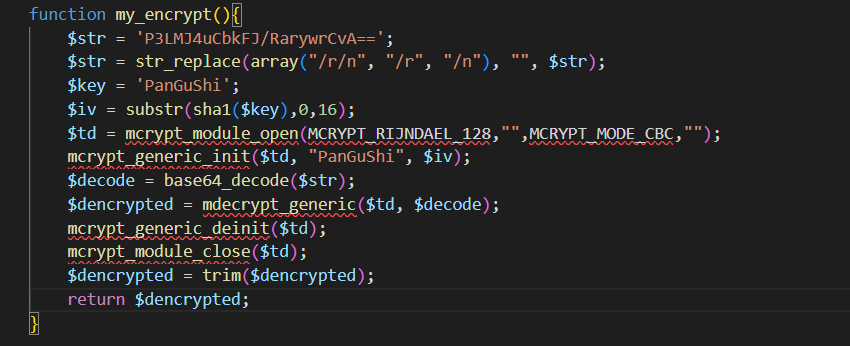

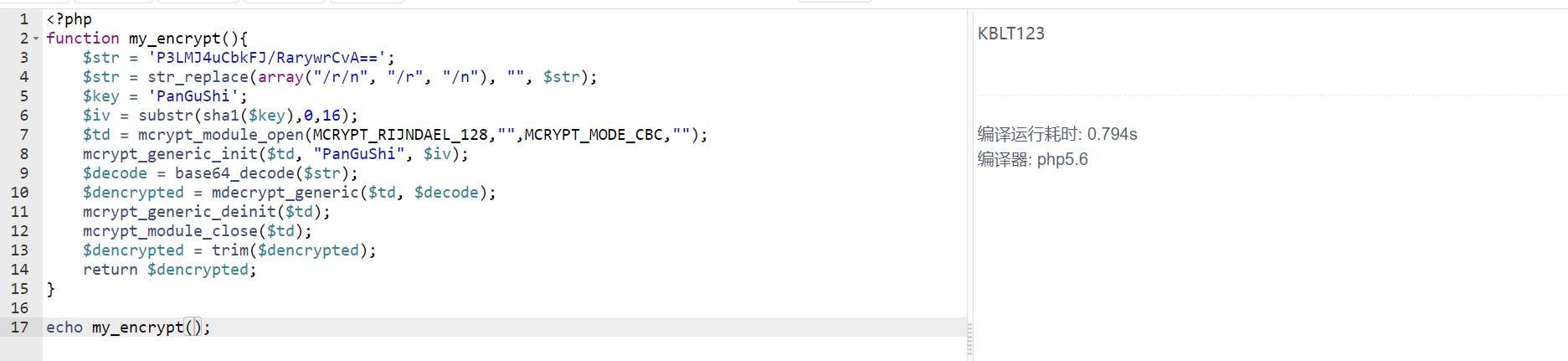

可以发现其导入了encrypt.php,同时调用了其中的my_encrypt()函数,我们找到encrypt.php,发现其是一个解密函数,我们直接跑一下函数就行

到在线网站上跑一下:

网站取证_3

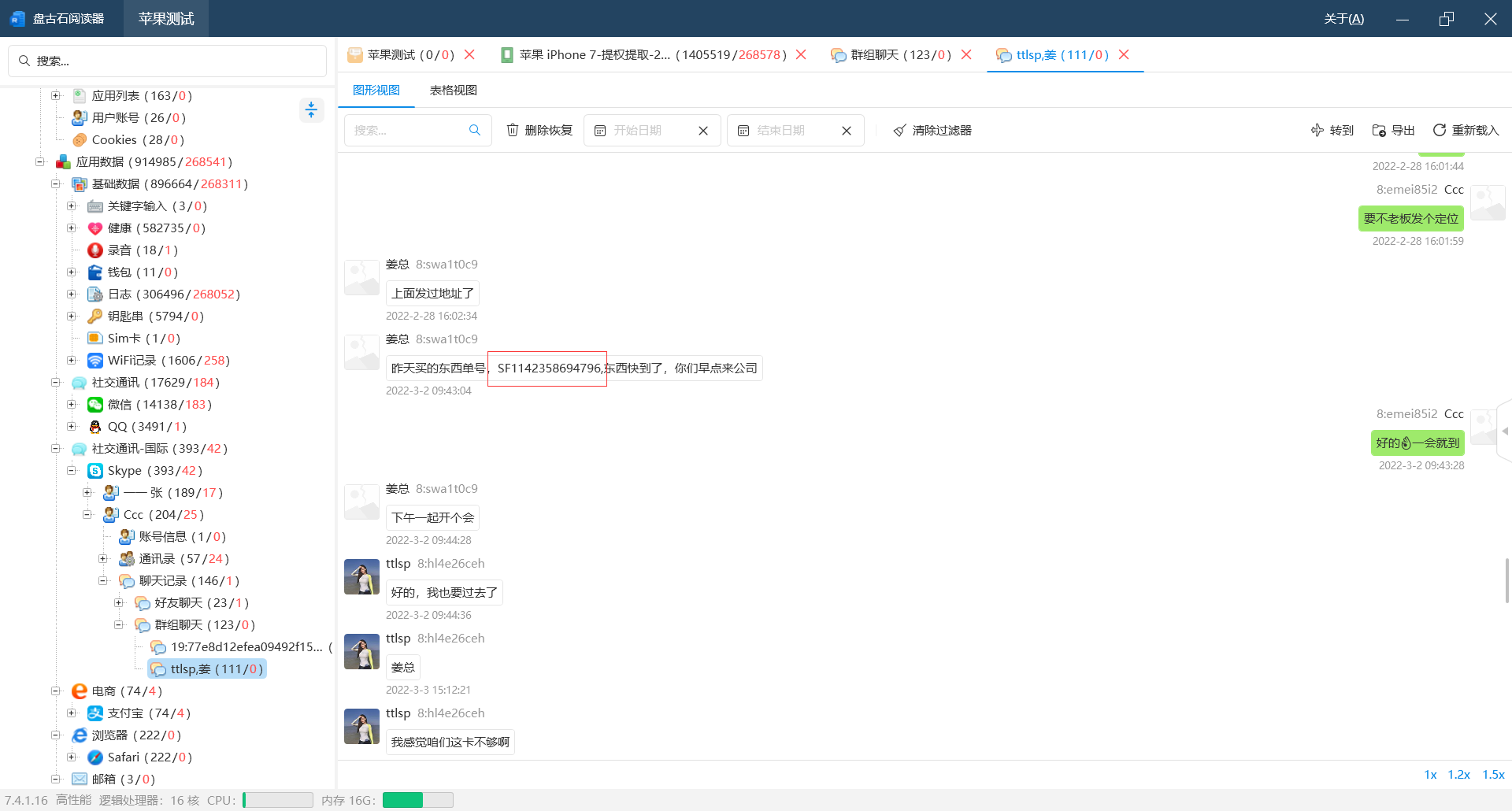

Q:请提交数据库金额加密混淆使用的盐值

A:

找到源码目录application\admin\controller下的Channelorder.php,即可直接得到对应盐值: